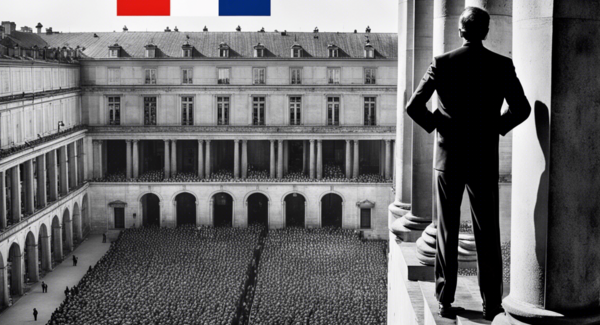

La cyber-propagande de Poutine en échec ! Une première victoire.

Publié par Yannick Chatelain, le 7 mars 2022 2k

Par-delà les cyberattaques de désinformation, il est évident que la gouvernance russe ne va pas rester inactive sur le terrain de la contre-offensive liée aux sanctions qui la menacent.

Nonobstant les cyber-attaques intrusives que nous allons évoquer et qu’il convient d’anticiper en adoptant immédiatement une attitude défensive faite de back up très réguliers entre autres… La première des cyber-attaques menée par le gouvernance russe l’est à ciel ouvert et va être une bataille de communication et de propagande sur les réseaux.

Il va s’agir pour le gouvernement russe de limiter autant que faire se peut les images désastreuses qui pourraient circuler sur son propre territoire et de pouvoir asseoir sa propagande auprès de ses concitoyens ainsi qu’à l’international.

Dans cette dynamique, la Russie a d’ores et déjà engagé un bras de fer avec Facebook :

Le régulateur

russe des communications entend limiter l’accès au réseau social s’il

ne cesse pas de censurer des messages publiés par plusieurs médias

d’État.

Que dire des médias d’États sous le joug de Vladimir Poutine… Cette démarche est une façon non dissimulée de se réserver le droit d’agir sur sa propre population pour ne pas l’exposer à des contributions qui desserviraient son adhésion à la guerre qui a été engagée… Il est évident que cette posture de la Russie vise à pouvoir laisser le champ libre à l’usine à trolls de Saint-Pétersbourg ; nul doute que ces derniers ont été mobilisés pour organiser une campagne de propagande visant à légitimer auprès du peuple russe la guerre qui a été initiée et à se positionner comme des sauveurs.

Bonne nouvelle dans ce désastre d’humanité, à ce stade cette cyber-propagande prévue est un échec cuisant. En effet, si nous observons les témoignages provenant d’Ukraine, si nous prenons acte de la mobilisation de l’ensemble du peuple ukrainien faisant bloc derrière son président – que Vladimir Poutine n’avait vraisemblablement pas envisagé – si nous prenons acte de la position des GAFAM, la campagne à la gloire du Kremlin semble à ce jour bien mal engagée.

Fin de la première des cyber-attaques. Une bataille perdue !

Les cyber-attaques : appel général à la vigilance des entreprises et des salariés

Maintenant, par-delà ces cyber-attaques à ciel ouvert de désinformation, il est évident que la gouvernance russe ne va pas rester inactive sur le terrain de la contre-offensive liée aux sanctions dont elle fait l’objet et dont elle est menacée…

Le mécanisme de surveillance unique qui supervise le système bancaire européen demande à toutes les banques européennes de tenir compte du risque cyber dans le contexte actuel de vives tensions entre l’Union européenne et la Russie. Mais par delà la cyber-guerre visible de la communication, la cyber-guerre visant à déstabiliser des organisations stratégiques, tant en Ukraine que dans les pays qui la soutiennent est d’ores et déjà engagée.

À ce jour deux types d’attaques ont été observés.

Des attaques basiques par saturations de serveurs

Dès le 24 février des attaques de déni de services ((DDoS, pour Distributed Denial of Service) ont ainsi rendu difficilement accessibles un certain nombre de sites :

Selon la plateforme de surveillance d’internet NetBlocks, plusieurs sites web du gouvernement ukrainien ont été impactés par des perturbations de réseau. Ceci concerne notamment les sites web des ministères de l’Intérieur, de la Défense et des Affaires étrangères.

Ces attaques cheap et sans grandes conséquences sur le long terme devraient cependant et depuis longtemps être, si ce n’est impossible, tout du moins rapidement contrecarrées… Si les sites sensibles ukrainiens ciblés avaient suivi les conseils d’Oracle ces dernières auraient été en capacité de riposter, car pour qui est préparé une attaque DDoS se gère.

Pour éviter les attaques DDOS, deux éléments sont essentiels :

- Avoir une architecture composée de plusieurs serveurs offrant le même service au client afin de répartir les points d’accès aux services et offres. En cas d’attaque, les clients subissent un ralentissement, plus acceptable qu’un arrêt de service.

- Mettre en place un serveur tampon, appelé « cleaning center » pour filtrer et nettoyer le trafic de manière à ce que les menaces n’affectent pas le serveur.

Des attaques de type wiper

Plus redoutable et en cours, un wiper est un type de malware dont l’objectif est d’effacer (wipe) les données du disque dur de l’ordinateur infecté.

L’entreprise slovaque de sécurité numérique ESET, tout comme Symantec ont annoncé avoir découvert la présence d’un nouveau logiciel malveillant de type wiper (essuyeur), conçu pour effacer le contenu des disques durs, sur « plusieurs centaines de machines » en Ukraine. Il est vraisemblable que ce malware a été conçu depuis longtemps pour initier une guerre totale en anticipation des réactions des nations vent debout contre cette attaque d’un pays souverain. C’est de fait un type d’attaques qui pourra rapidement cibler les pays se portant en soutien du pays agressé.

Fightback national

Il convient donc de se protéger.

Dès lors que la position nationale est de condamner sans ambages la Russie, toutes les entreprises françaises sont devenues des cibles… les structures les plus stratégiques sont protégées :

En France,

c’est le piratage des ordinateurs de Bercy par des hackers chinois,

entre décembre 2010 et mars 2011, qui a servi de révélateur. Depuis, les

autorités imposent aux ministères, administrations et entreprises

stratégiques des mesures de protection très strictes. Une liste d’un peu

plus de 200 OIV (opérateurs d’importance vitale) a été dressée,

notamment dans les secteurs du transport, de l’énergie, de

l’aéronautique, de la finance et des télécoms.

Pour autant, devant cette crise tristement historique et effroyablement majeure, toutes les structures quelle qu’elles soient sont concernées et peuvent être ciblées. Il s’agit donc de mettre en place ce que je qualifierai de Fightback national.

Pour se faire et devant les attaques qui vont se multiplier il convient donc pour les DSI de bien vérifier que leurs firewall sont bien configurés, de faire naturellement des back up réguliers, de faire de la pédagogie de crise pour inviter les salariés à redoubler de vigilance, de ne pas hésiter à les encourager de faire également des back ups sur leurs propres outils… Ensuite et cela relève du bon sens : à chacun d’entre nous d’alerter la DSI dès lors qu’un mail pouvant potentiellement corrompre leur réseau est reçu.

« Qui craint la mort ne connaît pas la joie de vivre. » Proverbe ukrainien (1889)

Article original publié le 1er Mars 2022 sur Contrepoints

| Title | Soviet Propaganda |

| Source | flickr.com |

| Author | Brook-Ward

/ photo on flickr Attribution-NonCommercial 2.0 Generic (CC BY-NC 2.0) |